أنواع التهديدات الأمنية على شبكة الإنترنت

مع استمرار التكنولوجيا في استيعاب كل جانب من جوانب الأعمال، يكاد يكون من المحتم الحفاظ على شركة دون وجود رقمي. ومع التقدم التكنولوجي، نشهد أيضًا ارتفاعًا في التهديدات الأمنية على الويب. في الواقع، كشفت إحصائيات حديثة لعام 2023 أن أكثر من 2,000 أمن المواقع في دبي وأبو ظبي التهديدات تحدث كل يوم. لذلك، من الصحيح أن نفهم الأنواع المختلفة لتهديدات أمان الويب لحماية أنفسنا وأعمالنا.

ستستكشف هذه المدونة الشاملة التهديدات الأمنية الأكثر شيوعًا على الويب وآثارها وكيف يمكنك اكتشاف مثل هذه الهجمات ومنعها.

20 تهديدًا لأمن الويب الأكثر شيوعًا

البرمجيات الخبيثة

يعد هجوم البرامج الضارة أحد أكثر تهديدات أمان الويب شيوعًا حيث يتم تسليم البرامج الضارة [البرامج] وتثبيتها دون علم المستخدم النهائي لإحداث ضرر أو تلف للكمبيوتر أو الخادم أو العميل أو شبكة الكمبيوتر أو البنية التحتية. وهو مصطلح شامل لمختلف البرامج الضارة بما في ذلك الفيروسات وبرامج الفدية وبرامج الرعب وبرامج التجسس والبرامج الإعلانية والديدان وأحصنة طروادة والبرامج الضارة التي لا تحتوي على ملفات.

- الهدف من هجمات البرامج الضارة: اختراق الأنظمة أو سرقة البيانات أو القيام بأنشطة ضارة.

- هدف هجمات البرامج الضارة: تشمل الأهداف المعتادة لهجمات البرامج الضارة الأفراد أو المؤسسات أو أنظمة محددة.

- وسائل الهجوم: يمكن تنفيذ هجمات البرامج الضارة من خلال الملفات المصابة أو مرفقات البريد الإلكتروني أو البرامج الضارة.

- كيفية منع هجمات البرامج الضارة: [i] قم بتثبيت برنامج مكافحة الفيروسات [ii] قم بتحديث البرنامج دائمًا [iii] كن حذرًا مع مرفقات البريد الإلكتروني [iv] قم بعمل نسخة احتياطية منتظمة من البيانات.

التصيد

التصيد الاحتيالي هو نوع من هجمات الهندسة الاجتماعية حيث ينتحل المهاجم شخصية منظمة أو شخص حسن السمعة في أشكال مختلفة من الاتصالات [البريد الإلكتروني، الرسائل الفورية، الرسائل النصية] لخداع الضحية لمشاركة المعلومات الشخصية. ومن خلال التظاهر بأنه شخص آخر وتقديم عروض مغرية، يقوم المهاجم بإغراء الضحية على غرار الطريقة التي يستخدم بها الصياد الطُعم لصيد الأسماك.

- الهدف من التصيد الاحتيالي: خداع الأفراد للكشف عن معلومات حساسة.

- هدف التصيد الاحتيالي: تشمل الأهداف المعتادة للتصيد الاحتيالي الأفراد أو الموظفين في الشركات ذات السمعة الطيبة.

- وسائل الهجوم: يتم تنفيذ التصيد الاحتيالي من خلال رسائل البريد الإلكتروني الخادعة أو مواقع الويب التي تتظاهر بأنها مصادر موثوقة.

- كيفية منع التصيد الاحتيالي: [i] تحقق دائمًا من مرسلي البريد الإلكتروني [ii] كن حذرًا بشأن روابط البريد الإلكتروني ومرفقاته [iii] قم بتثقيف الموظفين حول التصيد الاحتيالي.

هجوم القوة الغاشمة

هجوم القوة الغاشمة هو أسلوب قرصنة يخمن من خلاله المهاجم اسم المستخدم وتفاصيل تسجيل الدخول للحصول على وصول غير مصرح به. في طريقة الجرائم الإلكترونية هذه، تتم الهجمات بالقوة الغاشمة، مما يعني أنها تحاول الدخول بالقوة إلى الحساب من خلال تجربة وخطأ صارمة. على الرغم من أنه شكل قديم من أشكال الهجمات الإلكترونية، إلا أنه أحد أبسط الطرق وأكثرها موثوقية بين المتسللين ويكتسب شعبية مرة أخرى بسبب زيادة العمل عن بعد.

- الهدف من هجوم القوة الغاشمة: الحصول على وصول غير مصرح به عن طريق تخمين كلمات المرور أو المفاتيح.

- الهدف: الأهداف المعتادة لهجمات القوة الغاشمة هي حسابات المستخدمين أو الملفات المشفرة أو الأنظمة الآمنة.

- وسائل الهجوم: يستخدم هجوم القوة الغاشمة أدوات آلية لتجربة مجموعات عديدة.

- كيفية منع هجمات القوة الغاشمة: [i] استخدم كلمات مرور قوية وفريدة من نوعها وقم بتمكين المصادقة متعددة العوامل [ii] الحد من محاولات تسجيل الدخول.

هندسة اجتماعية

في جوهرها، الهندسة الاجتماعية ليست هجومًا إلكترونيًا، بل هي مجموعة واسعة من الأنشطة الضارة التي تستغل الخطأ البشري للوصول إلى المعلومات الحساسة. الهندسة الاجتماعية هي مزيج ماهر من الإقناع والتلاعب لخداع أهداف بريئة. وبما أن الهندسة الاجتماعية مبنية على علم النفس والأخطاء البشرية، فإنها تسمى أيضًا “القرصنة البشرية”.

- الهدف من الهندسة الاجتماعية: التلاعب بالأفراد أو المنظمات للكشف عن معلومات حساسة.

- الهدف: تشمل الأهداف المعتادة للهندسة الاجتماعية الأفراد أو الموظفين داخل المنظمات أو حتى المنظمات بأكملها.

- وسائل الهجوم: يستخدم المهندسون الاجتماعيون مجموعة متنوعة من التقنيات للخداع وبث الخوف أو القلق أو الإلحاح بما في ذلك التصيد الاحتيالي والذريعة وانتحال الشخصية والإغراء والمقايضة.

- كيفية منع الهندسة الاجتماعية: [i] التحقق من الهوية، خاصة عند طلب معلومات خاصة [ii] استخدم المصادقة القوية [iii] توخي الحذر عبر الإنترنت [iv] التحقق مرة أخرى من الطلبات [v] تثقيف الموظفين حول الهندسة الاجتماعية.

هجمات الروبوتات

الروبوتات عبارة عن مجموعة من الأجهزة المخترقة المرتبطة ببعضها البعض للقيام بأنشطة ضارة. يتم التحكم فيه من قبل مجرم إلكتروني، أو راعي الروبوتات في بيئة نائية. في هجوم شبكات الروبوتات، يقوم المتسلل بحقن برامج ضارة ضارة على الجهاز لتحويلها إلى "روبوتات زومبي". وتشكل مثل هذه الهجمات تهديدًا أكبر لأنها تسمح للمتسلل بتنفيذ عدد كبير من الإجراءات في نفس الوقت. عادةً ما يتم تنفيذ هجوم الروبوتات بغرض الاستخلاص المكثف وهجمات DDoS وغيرها من الجرائم الإلكترونية واسعة النطاق.

- الهدف من هجوم الروبوتات: شن هجمات DDoS وسرقة البيانات ونشر البرامج الضارة وإرسال البريد العشوائي والجرائم الإلكترونية الأخرى.

- الهدف: تشمل الأهداف المعتادة لهجمات الروبوتات مواقع الويب [لهجمات DDoS]، ومستخدمي الكمبيوتر الفرديين [لسرقة البيانات أو نشر البرامج الضارة]، والمؤسسات [لانتهاكات البيانات أو التجسس على الشركات]، ومكونات البنية التحتية مثل أجهزة التوجيه وأجهزة إنترنت الأشياء [لتعطيل الشبكة] .

- وسائل الهجوم: يتضمن هجوم الروبوتات عادةً التسوية [إصابة الأجهزة بالبرامج الضارة]، والقيادة والتحكم [التحكم عن بعد في شبكات الروبوت من خلال خادم الأوامر والتحكم]، والتنفيذ [تنفذ شبكات الروبوت أوامر المتسللين]، والنشر [تتمتع بعض شبكات الروبوت بقدرات نشر ذاتي حيث يمكنها إصابة أجهزة أخرى على نفس الشبكة أو استغلال العيوب للانتشار بشكل أكبر].

- كيفية منع هجمات الروبوتات: [i] استخدام برامج الأمان [ii] تحديث البرامج بانتظام [iii] تنفيذ أدوات مراقبة الشبكة [iv] تكوين جدران الحماية [v] تمكين المصادقة القوية [vi] تقسيم الأنظمة المهمة عن الأنظمة الأقل أهمية للحد من التأثير [ vii] إجراء عمليات تدقيق وفحص أمني منتظمة [viii] تثقيف الموظفين والمستخدمين.

هجمات حجب الخدمة الموزعة [DDoS].

رفض الخدمة الموزعة، المعروف أيضًا باسم هجوم الشبكة الموزعة. إنها جريمة إلكترونية حيث يقوم المهاجم بإغراق الخادم بحركة مرور الإنترنت لمنع الوصول إلى المستخدمين الشرعيين.

- الهدف من هجمات DDoS: تعطيل الخدمات عبر الإنترنت عن طريق إغراقها بحركة المرور.

- الهدف: تشمل الأهداف المعتادة لهجمات DDoS مواقع الويب أو الخدمات عبر الإنترنت أو البنية التحتية للشبكة.

- وسائل الهجوم: يتم نشر DDoS عن طريق شبكات الروبوت التي تولد أحجامًا هائلة من حركة المرور.

- كيفية منع هجمات DDoS: [i] استخدم خدمات تخفيف DDoS [ii] تكوين جدران الحماية [iii] مراقبة حركة مرور الشبكة بحثًا عن أي أنشطة مشبوهة.

هجمات حقن SQL

يعد هجوم حقن SQL أو SQLi أحد أكثر الهجمات الإلكترونية شيوعًا. لغة الاستعلام الهيكلية [SQL] هي لغة مصممة للتواصل مع قواعد البيانات. منذ إنشائها في السبعينيات، أصبحت SQL معيارًا للعديد من قواعد البيانات التجارية ومفتوحة المصدر. في هجمات SQLi، يقوم المهاجم بإدخال استعلامات SQL ضارة في قواعد البيانات باستخدام عبارات SQL المصممة خصيصًا لاسترداد المعلومات الحساسة. يمكن أن يسمح حقن SQL الناجح للمهاجم باستغلال البيانات الخاصة، وتعديل بيانات قاعدة البيانات [إدراج/تحديث/حذف]، وتنفيذ العمليات الإدارية على قاعدة البيانات، واستعادة البيانات، وفي بعض الحالات، طلب الأوامر على نظام التشغيل.

- الهدف من هجمات SQLi: استغلال الثغرات الأمنية في قاعدة البيانات للتلاعب بالبيانات أو سرقتها.

- الهدف: الهدف المعتاد لهجمات SQL هو تطبيقات الويب التي تتفاعل مع قواعد البيانات.

- وسائل الهجوم: يتم نشر هجوم SQLi عن طريق إدخال تعليمات برمجية SQL ضارة في حقول الإدخال.

- كيفية منع هجمات SQLi: [i] تنفيذ نظام التحقق من صحة الإدخال [ii] استخدام الاستعلامات ذات المعلمات [iii] تحديث البرنامج دائمًا.

هجمات البرمجة النصية عبر المواقع [XSS]

البرمجة النصية عبر المواقع، والمعروفة أيضًا باسم XSS، هي هجوم إلكتروني يقوم من خلاله المهاجم بإدخال نصوص برمجية ضارة إلى مواقع الويب الشرعية. يتم تنفيذ البرنامج النصي بمجرد قيام الضحية بتحميل الموقع. فهو يسمح للمهاجم بانتحال شخصية مستخدم ضحية، وتنفيذ الإجراءات التي يمكن للمستخدم القيام بها، والوصول إلى بيانات المستخدم. من الناحية الفنية، البرمجة النصية عبر المواقع هي أيضًا هجوم حقن التعليمات البرمجية من جانب العميل.

- الهدف من هجمات XSS: سرقة البيانات أو ملفات تعريف الارتباط للجلسة أو تنفيذ إجراءات نيابة عن الضحية دون موافقته.

- الهدف: الأهداف المعتادة لهجمات XSS هي مواقع الويب ومستخدميها. أي موقع ويب يسمح بالمحتوى الذي ينشئه المستخدم أو لا يتحقق من صحة الإدخال بشكل صحيح يكون عرضة لهجوم XSS. بالإضافة إلى ذلك، يمكن للمستخدمين الذين يزورون مواقع الويب المخترقة أن يصبحوا ضحايا.

- وسائل الهجوم: تحدث هجمات XSS بعدة طرق بما في ذلك متاجر XSS وXSS المنعكسة وXSS المستندة إلى DOM.

- كيفية منع هجمات XSS: [i] تنفيذ التحقق الصارم من صحة الإدخال [ii] ترميز المحتوى الذي أنشأه المستخدم [iii] استخدام رؤوس سياسة أمان المحتوى [USP] [iv] تحديث البرامج بانتظام [v] إجراء تقييمات الأمان بانتظام [vi] استخدام الويب جدران حماية التطبيقات [WAFs] [vii] تثقيف المستخدمين حول هجمات XSS.

هجمات رجل في الوسط [MITM].

Man-in-the-Middle أو MITM هو هجوم تنصت أو تنصت على المكالمات الهاتفية. وهو ينطوي على تدخل المهاجم في محادثة أو نقل بيانات بين طرفين والتظاهر بأنه أحد المشاركين الشرعيين. قد يعترض المهاجم محادثة بين شخصين أو نظامين أو شخص واحد ونظام.

- الهدف من هجمات MITM: التدخل في الاتصالات أو تعديلها، وجمع معلومات حساسة [تفاصيل تسجيل الدخول، وتفاصيل الخبز]، وإقناع الضحية بتنفيذ إجراءات محددة [تغيير بيانات اعتماد تسجيل الدخول، وإكمال المعاملات، وبدء التحويلات المصرفية].

- الهدف: أي اتصالات الشبكة.

- وسائل الهجوم: يمكن نشر هجوم MITM بعدة طرق بما في ذلك انتحال ARP وانتحال DNS وانتحال DNS ونقاط اتصال Wi-Fi المارقة.

- كيفية منع هجمات MITM: [i] استخدم اتصالات آمنة ومشفرة [HTTPS] [ii] كن حذرًا عند الاتصال بشبكات غير معروفة.

استغلال يوم الصفر

يعد Zero-Day Exploit في الأساس هجومًا على الثغرات الأمنية حيث يستغل المهاجم عيبًا غير معروف أو لم تتم معالجته في برامج الكمبيوتر أو الأجهزة أو البرامج الثابتة. وبما أن الثغرة الأمنية غير معروفة، فليس أمام الضحايا أي يوم أو أي وقت لإصلاحها قبل الهجوم. تعد عمليات استغلال يوم الصفر واحدة من أخطر الأنواع

من الهجمات السيبرانية.

- الهدف من استغلال Zero-Day: الاستفادة من العيوب غير المعروفة للوصول.

- الهدف: تشمل الأهداف المعتادة لهجمات يوم الصفر الأنظمة أو الأجهزة التي تحتوي على برامج أو أجهزة ضعيفة.

- وسائل الهجوم: يتم تنفيذ عمليات استغلال يوم الصفر من خلال تطوير أو الحصول على كود استغلال.

- كيفية منع استغلال Zero-Day: [i] تطبيق التصحيحات الأمنية بانتظام [ii] استخدام أنظمة كشف التسلل وتجزئة الشبكة.

Cryptojacking

تعدين العملات المشفرة أو التعدين الخبيث للعملات المشفرة، هو هجوم إلكتروني يقوم من خلاله المتسلل باختطاف جهاز الضحية [سطح المكتب، والكمبيوتر المحمول، والهاتف الذكي، وحتى الخوادم] لاستخراج العملات المشفرة بطريقة غير مشروعة.

- الهدف من Cryptojacking: تحقيق أرباح من العملات المشفرة دون علم الضحية أو موافقتها.

- الهدف: الأهداف المعتادة للتعدين الخفي هي مستخدمي الكمبيوتر الفرديين؛ ومع ذلك، يمكن أيضًا أن تتأثر المؤسسات ومواقع الويب.

- وسائل الهجوم: يتم تنفيذ Cryptojacking من خلال طرق مختلفة بما في ذلك البرامج النصية الضارة والبرامج الضارة والتعدين القائم على المتصفح.

- كيفية منع Cryptojacking: [i] استخدام أدوات حظر الإعلانات [ii] تثبيت برنامج مكافحة الفيروسات وتحديثه [iii] تحديث البرنامج بانتظام [iv] مراقبة استخدام وحدة المعالجة المركزية [v] استخدام إجراءات أمنية صارمة للشبكة [vi] تنفيذ شرطة أمان المحتوى [CSP] رؤوس على الموقع [السابع] تثقيف الموظفين والمستخدمين.

تهديدات أمن الشبكات اللاسلكية

تشير تهديدات أمن الشبكات اللاسلكية إلى العديد من المخاطر ونقاط الضعف التي تستهدف أنظمة الاتصالات اللاسلكية مثل Wi-Fi وBluetooth والشبكات الخلوية. يمكن أن تؤدي تهديدات أمان الويب هذه إلى الإضرار بسرية وسلامة وتوافر البيانات المنقولة بين الشبكات اللاسلكية.

- الهدف من تهديدات أمن الشبكات اللاسلكية: المساس بأمن الشبكات اللاسلكية أو استغلال العيوب في التقنيات اللاسلكية.

- الهدف: تشمل الأهداف المعتادة لتهديدات أمان الشبكات اللاسلكية شبكات Wi-Fi المنزلية وشبكات الشركات وشبكات Wi-Fi العامة وأجهزة Bluetooth وNFC ونقاط الوصول اللاسلكية [APs].

- وسائل الهجوم: يمكن نشر تهديدات أمان الشبكة اللاسلكية من خلال عدة طرق بما في ذلك التنصت، ونقاط الوصول المارقة، وهجمات رفض الخدمة [DoS]، واختراق كلمات المرور، وهجمات رجل في الوسط، وهجمات الشر المزدوجة، ونقاط ضعف البلوتوث. وهجمات NFC، والقيادة الحربية، واختراق WEP وWPA، واستغلال بروتوكول التشفير، وحقن الحزم، وهجمات EAP.

- كيفية منع هجمات أمان الشبكة اللاسلكية: [i] استخدام تشفير قوي [ii] تحديث البرامج الثابتة بانتظام [iii] إنشاء كلمات مرور قوية وفريدة من نوعها وتمكين المصادقة متعددة العوامل، عندما يكون ذلك ممكنًا [iv] تقسيم الأنظمة المهمة من الأنظمة الأقل أهمية للحد من التأثير [v] استخدام أنظمة كشف التسلل [IDS] [vi] إجراء عمليات تدقيق أمنية منتظمة.[vii] وأخيرًا، تثقيف المستخدمين حول أفضل الممارسات اللاسلكية.

التخمين بكلمة المرور

يتم تخمين كلمة المرور عندما يحاول أحد المتسللين تخمين أسماء المستخدمين وكلمات المرور الخاصة بالمستخدمين باستخدام المعلومات التي تم الحصول عليها من خلال خروقات البيانات. علاوة على ذلك، يستغل المهاجمون هذه المعلومات ويحاولون استخدامها عبر منصات متعددة على أمل تسجيل الدخول إلى أكبر عدد ممكن من المنصات عبر الإنترنت. إنهم يسعون إلى استغلال البيانات الناتجة عن خروقات البيانات على عدة مواقع، وهم فعالون في القيام بذلك، خاصة عندما يستخدم المستخدمون نفس كلمات المرور على شبكات مختلفة.

- الهدف من تخمين كلمة المرور: الوصول إلى أكبر عدد ممكن من الحسابات باستخدام معلومات المستخدم التي تم الحصول عليها من خروقات البيانات.

- الهدف: تشمل الأهداف المعتادة لتخمين كلمة المرور أي مجموعة من الأفراد الذين تسربت معلوماتهم من خلال خروقات البيانات على أي موقع ويب معين.

- كيفية الوقاية: [i] أولاً، لا يُنصح باستخدام كلمات مرور ضعيفة في عدة مواقع، مثل Facebook وTwitter، فقد يزيد من خطر هذه الهجمات. [2] علاوة على ذلك، لتوفير المزيد من الحماية ضد هذا النوع من الهجمات، يقترح مطورو الويب استخدام كلمات مرور أقوى وفريدة من نوعها على كل منصة.

الفدية

تعد برامج الفدية أحد أكثر التهديدات الأمنية شيوعًا على الويب والتي تكتسب شعبية في البلدان المتقدمة. يستهدف هذا النوع من الاعتداءات الشركات التي تعتمد على البرمجيات لتنفيذ عملياتها المعتادة. تتطلب برامج الفدية من الضحايا دفع رسوم للوصول إلى أجهزتهم. علاوة على ذلك، يهدد القراصنة بمسحها بالكامل. يُعد الهجوم الإلكتروني Wanna Cry، الذي استهدف المستشفيات في إنجلترا وأفسد حوالي 7000 جهاز طبي، مثالاً على هجوم برنامج الفدية المستهدف.

- الهدف من برامج الفدية: الوصول الكامل إلى جهاز كمبيوتر الضحية وتشفير بياناته بحيث لا يتمكن المستخدم من الوصول إليها. لكي يتمكن المستخدم من الوصول إلى بياناته، يجب عليه دفع المال للمهاجم.

- الهدف: تستهدف برامج الفدية الشركات التي تعتمد على أداء أنشطتها التجارية على أجهزتها الإلكترونية. ويمكن أيضًا استهدافهم للأفراد في حالة إصابتهم بالبرامج الضارة.

- وسائل الهجوم: يمكن تنفيذ هذا النوع من الهجمات بعدة طرق ولكن يتم تنفيذه في الغالب عبر الإنترنت. عندما يقوم المستخدمون بتنزيل الملفات من خلال مصدر غير معروف، هناك خطر إمكانية تنزيل البرامج الضارة من خلال ذلك المصدر. يمكن للمستخدمين المصابين أيضًا نقل البرامج الضارة إذا قاموا بتوصيل أجهزتهم المصابة بأجهزة أخرى.

- كيفية الوقاية: من الصعب اكتشاف هجمات برامج الفدية في مراحلها الأولى، وقد استمرت في التطور على مدار العامين الماضيين. لتقليل مخاطر هذا الهجوم، يوصي مطورو الويب بالتركيز على أساليب الوقاية التي تتضمن [i] تدريب موظفيك. [2] بالإضافة إلى ذلك، فإن تنفيذ بروتوكولات أمنية قوية يمكن أن يعزز الأمن.

الاستيلاء على حساب الشركة

الاستيلاء على حساب الشركة هو نوع من سرقة الكيانات التجارية التي تتضمن مهاجمًا يحاول انتحال شخصية شركة مشروعة والوصول إلى حساب تلك الشركة. يرسل المهاجم بعد ذلك أموال الشركة إلى حسابه ويحاول سرقة معلومات حول عملاء الشركة لمواصلة العملية.

- الهدف من الاستيلاء على حساب الشركة: أن يتمكن المهاجمون من الوصول إلى الحسابات المصرفية للشركة والسماح بإيداع الأموال في حساباتهم. يستخدمون هذه الميزة للوصول إلى المعلومات الحساسة لعملاء الشركة أيضًا.

- الهدف: المؤسسات التي لديها ضمانات أمنية ضعيفة والحد الأدنى من السيطرة على أنظمتها المصرفية هي الأهداف. يتوسع هدف الهجوم بعد أن يحصل المهاجم على مزيد من المعلومات حول عملائه.

- وسائل الهجوم: يتم هذا النوع من الهجوم عادةً من خلال البرامج الضارة التي تُصاب بجهاز الكمبيوتر عبر البريد الإلكتروني أو مواقع الويب ويتم إخفاءها على الكمبيوتر كبرامج شرعية

- كيفية الوقاية: [i] تعد إضافة طبقات المصادقة إلى طرق الدفع الخاصة بالشركات مثل القياسات الحيوية إحدى طرق تقليل مخاطر هذا الهجوم. [2] تدريب الموظفين ليكونوا أكثر وعيًا بالمخاطر الأمنية عبر الإنترنت. [3] وأخيرًا، من المفترض أن يؤدي إجراء عمليات الفحص الأمني الشهرية إلى تقليل فرص حدوث هجوم.

هجمات سلسلة التوريد

يعد هجوم سلسلة التوريد أحد أنواع التهديدات الأمنية على الويب التي تستهدف موردي الطرف الثالث الذين يقدمون برامجهم وخدماتهم التي تعتبر بالغة الأهمية في نظام سلسلة التوريد. تعد هجمات سلسلة التوريد خطيرة لأن البرامج التي تم اختراقها بواسطة البرامج الضارة تم توقيعها واعتمادها من قبل موردين موثوقين. ولذلك، فمن غير المرجح أن يعرف المستخدم أن البرنامج الذي يتم تنزيله مصاب ببرامج ضارة.

- الهدف من هجمات سلسلة التوريد: الهدف من سلسلة التوريد هو اختراق نقاط الضعف. إنهم يهاجمون سلسلة التوريد الخاصة بالمنظمة للوصول إلى موارد الأعمال القيمة.

- الهدف: يشمل الهدف المعتاد الشركات العاملة في القطاع المالي أو القطاع الحكومي.

- وسائل الهجوم: يركز هذا النوع من الهجمات على إدخال البرامج الضارة إلى البرامج التي تحتوي على بروتوكول أمان أضعف. يتم بعد ذلك توزيع البرنامج المصاب على الشركات التي تنتشر فيها البرامج الضارة للوصول إلى المعلومات الحساسة.

- كيفية الوقاية: [i] قم بإجراء العناية الواجبة على موردي البرامج لديك للتأكد من تطبيق الإجراءات الأمنية الصحيحة من خلال مراجعة بروتوكولات الأمان والشهادات وإجراءات الأمان.

التهديدات الداخلية

يتضمن التهديد الداخلي فردًا موجودًا داخل منظمة ولديه إمكانية الوصول إلى معلومات قيمة حول المنظمة. التهديدات الداخلية لديها القدرة على التسبب في ضرر كبير للمنظمة حيث أن الفرد لديه إمكانية الوصول إلى المعلومات الحساسة.

- الهدف من التهديدات الداخلية: هناك العديد من الأسباب لهذا النوع من الهجمات والتي يمكن أن تشمل الجشع أو الحقد داخل موظفي الشركة.

- الهدف: عادةً ما يكون هدف التهديد الداخلي هو المعلومات الحساسة الموجودة داخل المؤسسة

- وسائل الهجوم: عادةً ما تتخذ التهديدات الداخلية شكل محاولة المطلعين الحصول على معلومات سرية. ويمكن أن تتضمن بيانات العملاء والبيانات المالية لاستخدامها أو لبيعها للشركات المنافسة.

- كيفية الوقاية: [i] يجب تدريب المنظمات على التعرف على هذه التهديدات. سيساعدهم ذلك على تحديد متى يتم التلاعب بالبيانات أو إساءة استخدامها داخل المؤسسة. [2] هناك طريقة أخرى تتمثل في الحد من وصول البيانات إلى الموظفين، مما يسمح لهم فقط باستخدام معلومات كافية لإكمال أنشطتهم اليومية.

Malvertising

تستفيد Malvertising من الإعلانات العادية عبر الإنترنت من خلال توزيع التعليمات البرمجية الضارة من خلال شبكات الإعلان المشروعة. على الرغم من أنه يبدو إعلانًا جديرًا بالثقة من خلال إعلانات البوب والإعلانات المدفوعة واللافتات

- الهدف من Malvertising: توزيع البرامج الضارة من خلال الإعلانات. بالإضافة إلى ذلك يتم إرسالها إلى الأفراد المطمئنين والوصول إلى شبكة الكمبيوتر والبيانات الخاصة بهم.

- الهدف: عادةً ما تستهدف الإعلانات الضارة أي زائر عبر الإنترنت ينقر على إعلان المهاجم. يمكن للمهاجم استهداف إعلاناته ديموغرافيًا أو جغرافيًا أو حتى حسب أنواع الأجهزة.

- وسائل الهجوم: أولاً، يقوم المهاجم بإنشاء إعلان يشجع المستخدمين على النقر عليه. علاوة على ذلك، فإنها تجذب المستخدمين للنقر على الإعلان عن طريق تنبيه الزائرين بأنهم مصابون بالفعل ببرامج ضارة ويمكنهم تقديم حل لإصلاحها.

- كيفية الوقاية: الطريقتان الأكثر شيوعًا لمنع الإعلانات الضارة هما [i] أولاً، تثبيت أداة حظر الإعلانات. يمكن لأداة حظر الإعلانات إيقاف تحميل الإعلانات على صفحة الويب. يتضمن ذلك الإعلانات التي تم تنفيذها في شبكة الإعلانات. [ii]وبالمثل، هناك طريقة أخرى تتمثل في تنزيل برنامج مكافحة فيروسات موثوق به. حتى يتمكن من التعرف على البرامج الضارة وإزالتها في حالة حدوث أي إصابات.

الهجوم المستمر المتقدم

يتضمن التهديد المستمر المتقدم مهاجمًا يتسلل إلى شبكة آمنة ويظل غير مكتشف لسرقة معلومات حساسة داخل المؤسسة. ومن ثم، تم التخطيط لهجوم APT بعناية للتهرب من الإجراءات الأمنية والتحليق تحت الرادار دون أن يتم اكتشافه.

- الهدف من هجمات APT: الهدف من هجوم APT يتضمن بقاء المهاجم غير مكتشف في شبكة آمنة. كما يقومون بذلك لفترة ممتدة للحصول على أكبر قدر ممكن من المعلومات.

- الهدف: عادةً ما يتضمن هدف هجوم APT مؤسسات كبيرة. إنهم يستهدفون معلومات قيمة مثل البيانات المالية أو غيرها من المعلومات الحساسة.

- وسائل الهجوم: أولاً، يحاول المهاجمون عادةً إرسال رسائل بريد إلكتروني للتصيد الاحتيالي. عادةً ما يرسلونها إلى كبار الموظفين داخل المؤسسة على أمل نشر البرامج الضارة. بمجرد إصابة شبكة المؤسسة، يقوم المهاجمون بجمع معلومات الحساب وبيانات الاعتماد داخل المؤسسة. وأخيرًا، يستخدمون تلك المعلومات للوصول إلى المعلومات الآمنة وسرقة المعلومات القيمة من المنظمة.

- كيفية الوقاية: بشكل عام، يمكن لجدار حماية تطبيق الويب تقليل مخاطر هذه الهجمات لأنه يراقب حركة المرور داخل تطبيق الويب وخارجه.

القيادة عن طريق التنزيلات

يعد التنزيل من محرك الأقراص تهديدًا أمنيًا على الويب يتضمن تنزيل تعليمات برمجية ضارة على كمبيوتر الضحية دون علمه. وبالتالي، فإنه يجعل الأمر خطيرًا نظرًا لأن المستخدم لا يعلم أنه مصاب ويمكنه نقله إلى مستخدمين آخرين.

- الهدف من التنزيلات من Drive: الهدف من التنزيل من Drive هو إصابة المستخدم ببرامج ضارة. يستخدمون هذا للوصول إلى معلوماتهم الشخصية.

- الهدف: يمكن أن تحدث التنزيلات أثناء القيادة لأي شخص ينتهي به الأمر إلى موقع ويب مشبوه. أي شخص يتعثر على هذه المواقع هو الهدف.

- وسائل الهجوم: عندما يصل مستخدم إلى صفحة ويب مصابة، فإنه يقوم تلقائيًا بتنزيل الملفات. يفعلون ذلك دون علم المستخدم. حتى الروابط عبر رسائل البريد الإلكتروني يمكن أن تؤدي إلى تنزيل تلقائي على كمبيوتر الضحية.

- كيفية الوقاية: [i] أولاً، تثقيف نفسك حول أحدث الأساليب لكيفية تنفيذ هذا الهجوم يمكن أن يقلل من فرص تعرضك للهجوم. [2] بالإضافة إلى ذلك، يمكن أن يؤدي تثبيت برنامج تصفية الويب أيضًا إلى منع مواقع الويب الضارة من تنزيل الملفات تلقائيًا على جهاز الكمبيوتر الخاص بك.

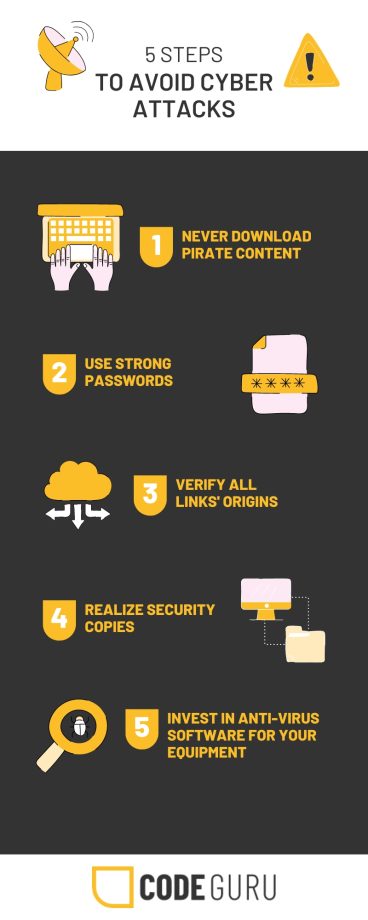

نصائح للحد من تأثير تهديدات أمن الويب